Surveillance des flux réseau expliquée: NetFlow contre IPFIX

2024-03-18

Netflow (Protocole de détection des flux de données réseau)Avec la mise à niveau du logiciel et la maturité du système de réparation des vulnérabilités, le mode d'attaque du virus qui envahit directement l'hôte pour causer des dommages est progressivement réduit,et se tourne ensuite vers la consommation malveillante des ressources limitées du réseau, provoquant une congestion du réseau, détruisant ainsi la capacité du système à fournir des services externes.l'industrie a proposé une méthode de détection des données réseau pour juger des anomalies et des attaques du réseauEn détectant en temps réel les informations sur le flux de données du réseau,Les gestionnaires de réseau peuvent vérifier l'état de l'ensemble du réseau en temps réel en faisant correspondre le schéma historique (pour juger s'il est normal) ou le schéma anormal (pour juger s'il est attaqué). Détecter les éventuels goulots d'étranglement dans les performances du réseau, et gérer automatiquement ou afficher l'alarme pour assurer un fonctionnement efficace et fiable du réseau.

La technologie Netflow a d'abord été inventée par Darren Kerr et Barry Bruins de Cisco en 1996 et enregistrée comme brevet américain en mai de la même année.La technologie Netflow est d'abord utilisée dans les équipements réseau pour accélérer l'échange de données, et peut réaliser la mesure et les statistiques du flux de données IP redirigées à grande vitesse.la fonction initiale de Netflow pour l'accélération de l'échange de données a été progressivement remplacée par des puces ASIC dédiées dans les appareils réseauIl est devenu la norme la plus reconnue dans l'industrie pour l'analyse du trafic IP/MPLS.statistiques et facturation dans le domaine de l'InternetLa technologie Netflow peut analyser et mesurer le comportement détaillé du trafic réseau IP/MPLS, et fournir des statistiques détaillées de l'exploitation du réseau.

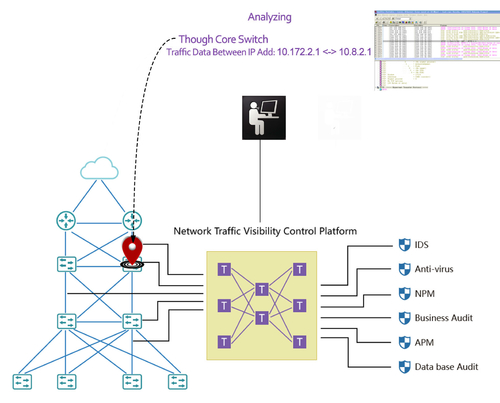

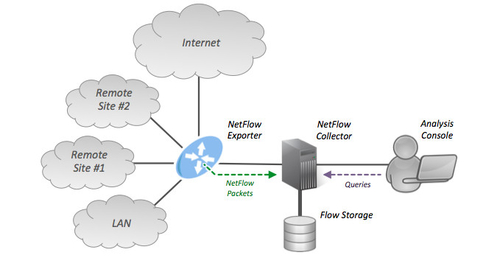

Le système Netflow se compose de trois parties principales: l'exportateur, le collecteur et le système de déclaration d'analyse.

Exporteur: surveille les données réseauCollecteur: Utilisé pour collecter les données réseau exportées depuis ExporterAnalyse: Utilisé pour analyser les données réseau collectées auprès du collecteur et générer des rapports

En analysant les informations collectées par Netflow, les administrateurs de réseau peuvent connaître la source, la destination, le type de service réseau des paquets et la cause de la congestion du réseau.Il peut ne pas fournir un enregistrement complet du trafic réseau comme le fait tcpdump, mais lorsqu'il est assemblé, il est beaucoup plus facile à gérer et à lire.

La sortie de données du réseau NetFlow des routeurs et des commutateurs consiste en des flux de données expirés et en des statistiques détaillées du trafic.Ces flux de données contiennent l'adresse IP associée à la source et à la destination du paquet, ainsi que le protocole et le port utilisés par la session de bout en bout. Les statistiques de trafic comprennent l'horodatage du flux de données, les adresses IP source et destination, les numéros de port source et destination,Numéros d'interface d'entrée et de sortie, les adresses IP du prochain saut, le nombre total d'octets dans le flux, le nombre de paquets dans le flux, et les horodatages du premier et du dernier paquet dans le flux.

Netflow V9 est un nouveau format de sortie de données Netflow flexible et extensible avec une sortie de statistiques basée sur des modèles.par exemple: Multicase Netflow, MPLS Aware Netflow, BGP Next Hop V9, Netflow pour IPv6, et ainsi de suite.

En 2003, Netflow V9 a également été sélectionné comme norme IPFIX (IP Flow Information Export) par l'IETF parmi cinq candidats.

IPFIX (surveillance du trafic réseau)La technologie basée sur le flux est largement utilisée dans le domaine des réseaux, elle a une grande valeur dans la définition des politiques de QoS, le déploiement des applications et la planification de la capacité.les administrateurs de réseau n'ont pas de format standard pour les flux de données de sortie. IPFIX (IP Flow Information Export, IP data flow information output) est un protocole standard pour mesurer les informations de flux dans les réseaux publié par l'IETF.

Le format défini par IPFIX est basé sur le format de sortie de données Cisco Netflow V9, qui standardise les statistiques et les normes de sortie des flux de données IP.Il s'agit d'un protocole permettant d'analyser les caractéristiques du flux de données et de les produire dans un format basé sur un modèle.Si les exigences en matière de surveillance du trafic changent, il est possible d'utiliser un système de surveillance de la circulation.Les administrateurs de réseau peuvent modifier les configurations correspondantes sans mettre à jour le logiciel ou les outils de gestion des périphériques réseauLes administrateurs de réseau peuvent facilement extraire et afficher les statistiques de trafic importantes stockées dans ces périphériques réseau.

Pour une sortie plus complète, IPFIX utilise sept domaines clés de périphériques réseau par défaut pour représenter le trafic réseau par action:

1. Adresse IP de la source2. Adresse IP de destination3Port source TCP/UDP4Port de destination TCP/UDP5Type de protocole de couche 36. Le type de service (Type of service) octet7. Entrez une interface logique

Si les sept domaines clés des différents paquets IP correspondent, les paquets IP sont considérés comme appartenant au même trafic.comme la durée du trafic et la longueur moyenne des paquets, vous pouvez en apprendre davantage sur l'application réseau actuelle, optimiser le réseau, détecter la sécurité et charger le trafic.

Architecture de réseau IPFIXPour résumer, IPFIX est basé sur le concept de flux. Un flux fait référence aux paquets provenant de la même sous-interface avec la même adresse IP source et destination, type de protocole,numéro du port de départ et de destination, et ToS. Les paquets sont généralement de 5 tuples. IPFIX enregistre des statistiques sur le flux, y compris l'horodatage, le nombre de paquets et le nombre total d'octets. IPFIX se compose de trois appareils:ExporteurLes relations entre les trois appareils sont les suivantes:

Export analyse les flux du réseau, extrait des statistiques qualifiées des flux et envoie les statistiques à Collector.Le collecteur analyse les paquets de données Export et recueille des statistiques dans la base de données pour analyse par l'analyseur.L'analyseur extrait des statistiques du collecteur, effectue un traitement ultérieur et affiche les statistiques sous forme d'interface graphique pour divers services.

Scénarios d'application de l'IPFIXComptabilité basée sur l'usageLa facturation du trafic dans les opérateurs de réseau est généralement basée sur le trafic de téléchargement et de téléchargement de chaque utilisateur.la future tarification du trafic peut être segmentée en fonction des caractéristiques du service d'applicationBien sûr, le protocole explique également que les statistiques des paquets IPFIX sont "échantillonnées". Dans de nombreuses applications (comme la couche de base), plus les statistiques de flux de données sont détaillées, mieux c'est.En raison des performances des appareils réseau, le taux d'échantillonnage ne peut pas être trop faible, il n'est donc pas nécessaire de fournir une facturation du trafic complètement précise et fiable.l'unité de facturation est généralement supérieure à 100 mégabits, et la précision d'échantillonnage de l'IPFIX peut répondre aux besoins pertinents.

Profil du trafic, ingénierie du traficLa sortie de l'enregistrement de l'exportateur IPFIX, IPFIX Collector peut produire des informations très riches de l'enregistrement du trafic sous forme de divers graphiques, c'est le concept de profilage du trafic.

Cependant, juste l'enregistrement de l'information, ne peut pas profiter de la fonction puissante de IPFIX, l'IETF a également lancé le concept de Traffic Engineering: dans le fonctionnement réel du réseau,équilibrage de charge souvent planifié et sauvegarde redondante, mais les différents protocoles sont généralement conformes à l'itinéraire prédéterminé de la planification du réseau, ou les principes du protocole sont ajustés.Si IPFIX est utilisé pour surveiller le trafic sur le réseau et qu'une grande quantité de données est trouvée dans une certaine période de temps, l'administrateur de réseau peut être chargé d'ajuster le trafic, de sorte qu'une plus grande bande passante de réseau puisse être allouée à des applications connexes pour réduire la charge inégale.Vous pouvez lier les règles de configuration, tels que l'ajustement des itinéraires, l'allocation de la bande passante et les politiques de sécurité, aux opérations sur le collecteur IPFIX pour ajuster automatiquement le trafic réseau.

Détection d'attaque/intrusion Détection d'attaque/intrusionIPFIX peut détecter les attaques réseau en fonction des caractéristiques du trafic.Le protocole IPFIX standard d'échantillonnage peut également utiliser une mise à niveau de "base de données de signature" pour bloquer les dernières attaques réseau, tout comme la protection générale contre les virus du côté hôte.

Surveillance de la qualité de service (QoS)Les paramètres de qualité de service typiques sont les suivants:

Condition de perte de paquet: perte [RFC2680]Le débit de l'appareil est calculé en fonction de la fréquence de l'appareil.Délai aller-retour: retard aller-retour [RFC2681]Les données de référence sont fournies à l'adresse suivante: [RFC3393]Les technologies antérieures sont difficiles à surveiller les informations ci-dessus en temps réel, mais les différents champs personnalisés et les intervalles de surveillance d'IPFIX peuvent facilement surveiller les valeurs ci-dessus de divers messages.

Voici un tableau élargi qui fournit plus de détails sur les différences entre NetFlow et IPFIX:

En savoir plus